وبلاگ فنی

-

sFlow Demystified: اصول، ارزش، کاربردها و ادغام با Network Packet Broker

در عصر شبکههای پرسرعت و زیرساختهای ابری، نظارت کارآمد و بلادرنگ بر ترافیک شبکه به سنگ بنای عملیات قابل اعتماد فناوری اطلاعات تبدیل شده است. با افزایش مقیاس شبکهها برای پشتیبانی از لینکهای 10 گیگابیت بر ثانیه به بالا، برنامههای کانتینری و معماریهای توزیعشده،...ادامه مطلب -

شبکه Spine-Leaf دقیقاً چیست؟ شبکه Spine-Leaf از شبکههای زیرین

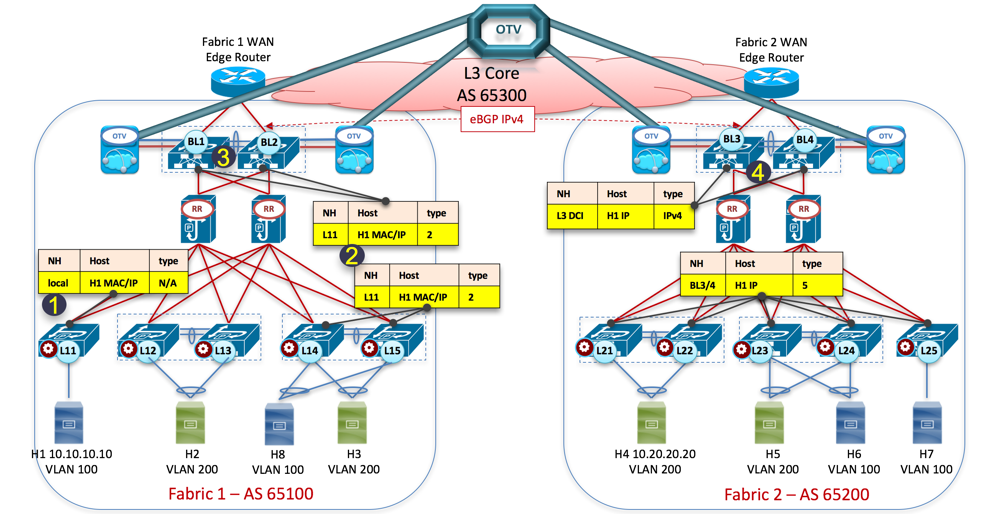

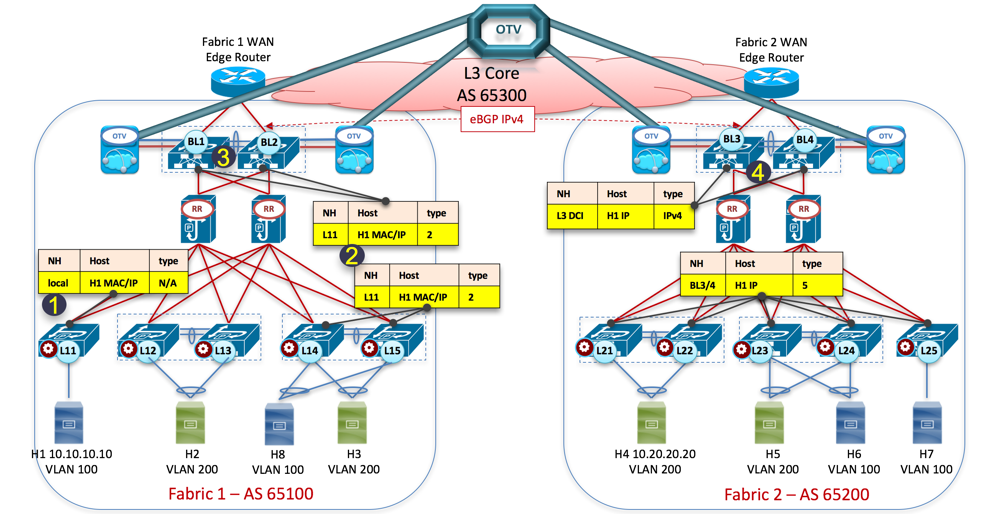

به منظور پاسخگویی به نیازهای سرویسهای ابری، شبکه به تدریج به دو بخش زیرین (Underlay) و رویین (Overlay) تقسیم میشود. شبکه زیرین، تجهیزات فیزیکی مانند مسیریابی و سوئیچینگ در مراکز داده سنتی است که هنوز به مفهوم پایداری و کارایی ... اعتقاد دارند.ادامه مطلب -

کپسولهسازی تونل کارگزار بسته شبکه Mylinking™: توانمندسازی VTEP در شبکههای مدرن

در عصر محاسبات ابری و مجازیسازی شبکه، VXLAN (شبکه محلی مجازی توسعهپذیر) به یک فناوری اساسی برای ساخت شبکههای همپوشان مقیاسپذیر و انعطافپذیر تبدیل شده است. در قلب معماری VXLAN، VTEP (نقطه پایانی تونل VXLAN) قرار دارد، یک جزء حیاتی برای...ادامه مطلب -

تبریک صمیمانه کریسمس و سال نو ۲۰۲۶ به شرکای ارزشمندمان | تیم Mylinking™

شرکای ارزشمند عزیز، همچنان که سال به تدریج به پایان خود نزدیک میشود، ما آگاهانه لحظهای را برای مکث، تأمل و گرامیداشت سفری که با هم آغاز کردهایم، اختصاص میدهیم. در طول دوازده ماه گذشته، لحظات پرمعنای بیشماری را با هم به اشتراک گذاشتهایم - از هیجان ...ادامه مطلب -

تحلیل عمیق و مقایسه کاربردی روشهای جمعآوری دادههای ترافیک شبکه TAP و SPAN

در زمینههای بهرهبرداری و نگهداری شبکه، عیبیابی و تحلیل امنیتی، دستیابی دقیق و کارآمد به جریانهای داده شبکه، پایه و اساس انجام وظایف مختلف است. به عنوان دو فناوری اصلی دستیابی به دادههای شبکه، TAP (دسترسی آزمایشی...ادامه مطلب -

کارگزاران بسته شبکه Mylinking™ برای ضبط، پیشپردازش و ارسال ترافیک شبکه لایههای مدل OSI به ابزارهای مناسب شما

کارگزاران بسته شبکه Mylinking™ از تعادل بار پویای ترافیک شبکه پشتیبانی میکنند: الگوریتم هش تعادل بار و الگوریتم اشتراکگذاری وزن مبتنی بر جلسه مطابق با ویژگیهای لایه L2-L7 برای اطمینان از اینکه ترافیک خروجی پورت به صورت پویا از تعادل بار پشتیبانی میشود. و M...ادامه مطلب -

به عنوان یک مهندس شبکه ماهر، آیا 8 حمله رایج شبکه را درک میکنید؟

مهندسان شبکه، در ظاهر، فقط «کارگران فنی» هستند که شبکهها را میسازند، بهینهسازی میکنند و عیبیابی میکنند، اما در واقعیت، ما «خط اول دفاع» در امنیت سایبری هستیم. گزارش CrowdStrike در سال ۲۰۲۴ نشان داد که حملات سایبری جهانی ۳۰ درصد افزایش یافته است، و چینیها ...ادامه مطلب -

سیستم تشخیص نفوذ (IDS) و سیستم پیشگیری از نفوذ (IPS) چیست؟

سیستم تشخیص نفوذ (IDS) مانند دیدهبان در شبکه است، وظیفه اصلی آن یافتن رفتار نفوذ و ارسال هشدار است. با نظارت بر ترافیک شبکه یا رفتار میزبان به صورت بلادرنگ، "کتابخانه امضای حمله" از پیش تعیین شده (مانند ویروسهای شناخته شده) را با ... مقایسه میکند.ادامه مطلب -

دروازه VxLAN (شبکه محلی مجازی توسعهپذیر): دروازه VxLAN متمرکز یا دروازه VxLAN توزیعشده؟

برای بحث در مورد دروازههای VXLAN، ابتدا باید خود VXLAN را مورد بحث قرار دهیم. به یاد بیاورید که VLAN های سنتی (شبکههای محلی مجازی) از شناسههای VLAN 12 بیتی برای تقسیم شبکهها استفاده میکنند و تا 4096 شبکه منطقی را پشتیبانی میکنند. این روش برای شبکههای کوچک خوب عمل میکند، اما در مراکز داده مدرن، با...ادامه مطلب -

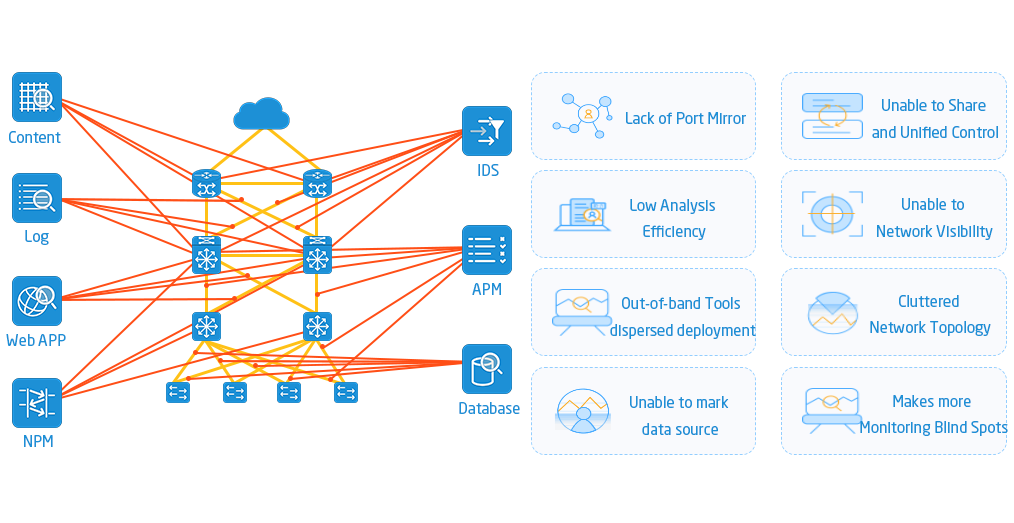

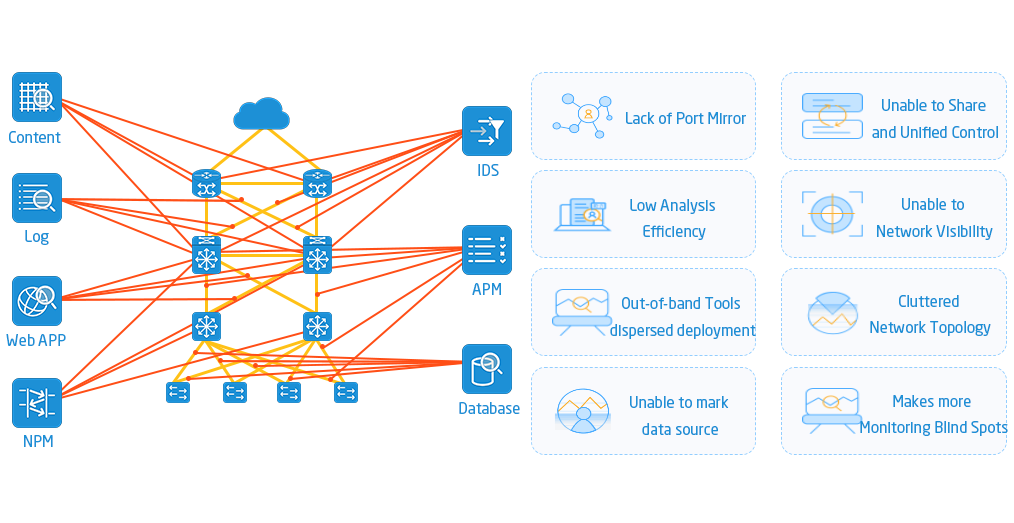

نظارت بر شبکه «پیشخدمت نامرئی» – NPB: افسانه مدیریت ترافیک شبکه در عصر دیجیتال

با توجه به تحول دیجیتال، شبکههای سازمانی دیگر صرفاً «چند کابل متصلکننده کامپیوترها» نیستند. با گسترش دستگاههای اینترنت اشیا، مهاجرت خدمات به فضای ابری و افزایش پذیرش دورکاری، ترافیک شبکه به شدت افزایش یافته است، مانند ...ادامه مطلب -

Network Tap در مقابل SPAN Port Mirror، کدام ضبط ترافیک شبکه برای نظارت و امنیت شبکه شما بهتر است؟

TAPها (نقاط دسترسی آزمایشی) که با نامهای Replication Tap، Aggregation Tap، Active Tap، Copper Tap، Ethernet Tap، Optical Tap، Physical Tap و غیره نیز شناخته میشوند، روشهای محبوبی برای دستیابی به دادههای شبکه هستند. آنها امکان مشاهدهی جامع دادههای شبکه را فراهم میکنند...ادامه مطلب -

تحلیل ترافیک شبکه و ثبت ترافیک شبکه، فناوریهای کلیدی برای تضمین عملکرد و امنیت شبکه شما هستند.

در عصر دیجیتال امروز، تحلیل ترافیک شبکه و جمعآوری/ضبط ترافیک شبکه به فناوریهای کلیدی برای تضمین عملکرد و امنیت شبکه تبدیل شدهاند. این مقاله به بررسی این دو حوزه میپردازد تا به شما در درک اهمیت و موارد استفاده آنها کمک کند و...ادامه مطلب