رمزگشایی SSL/TLS چیست؟

رمزگشایی SSL که با نام رمزگشایی SSL/TLS نیز شناخته میشود، به فرآیند رهگیری و رمزگشایی ترافیک شبکه رمزگذاری شده Secure Sockets Layer (SSL) یا Transport Layer Security (TLS) اشاره دارد. SSL/TLS یک پروتکل رمزگذاری پرکاربرد است که انتقال دادهها را از طریق شبکههای کامپیوتری مانند اینترنت ایمن میکند.

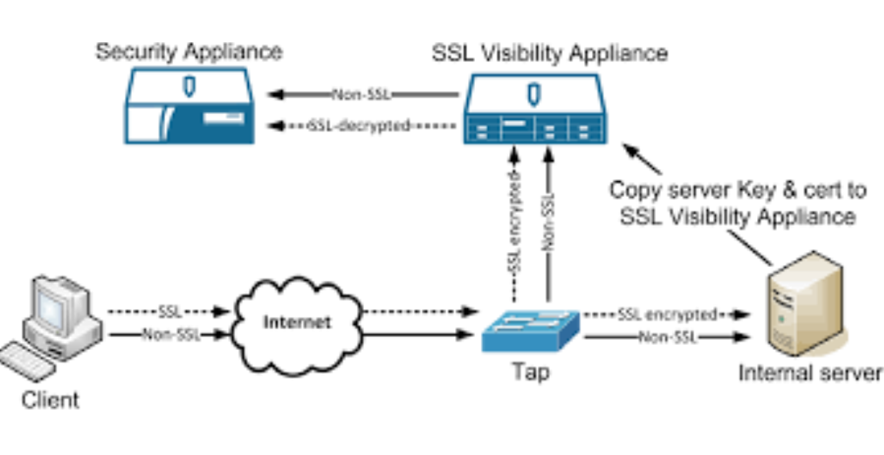

رمزگشایی SSL معمولاً توسط دستگاههای امنیتی مانند فایروالها، سیستمهای پیشگیری از نفوذ (IPS) یا دستگاههای اختصاصی رمزگشایی SSL انجام میشود. این دستگاهها به صورت استراتژیک در یک شبکه قرار میگیرند تا ترافیک رمزگذاری شده را برای اهداف امنیتی بررسی کنند. هدف اصلی تجزیه و تحلیل دادههای رمزگذاری شده برای تهدیدات احتمالی، بدافزارها یا فعالیتهای غیرمجاز است.

برای انجام رمزگشایی SSL، دستگاه امنیتی به عنوان یک واسطه بین کلاینت (مثلاً مرورگر وب) و سرور عمل میکند. هنگامی که یک کلاینت یک اتصال SSL/TLS را با یک سرور آغاز میکند، دستگاه امنیتی ترافیک رمزگذاری شده را رهگیری کرده و دو اتصال SSL/TLS جداگانه برقرار میکند - یکی با کلاینت و دیگری با سرور.

سپس دستگاه امنیتی ترافیک کلاینت را رمزگشایی میکند، محتوای رمزگشاییشده را بررسی میکند و سیاستهای امنیتی را برای شناسایی هرگونه فعالیت مخرب یا مشکوک اعمال میکند. همچنین ممکن است وظایفی مانند جلوگیری از از دست رفتن دادهها، فیلتر کردن محتوا یا تشخیص بدافزار را روی دادههای رمزگشاییشده انجام دهد. پس از تجزیه و تحلیل ترافیک، دستگاه امنیتی آن را با استفاده از یک گواهی SSL/TLS جدید دوباره رمزگذاری کرده و به سرور ارسال میکند.

لازم به ذکر است که رمزگشایی SSL نگرانیهای مربوط به حریم خصوصی و امنیت را افزایش میدهد. از آنجایی که دستگاه امنیتی به دادههای رمزگشایی شده دسترسی دارد، میتواند به طور بالقوه اطلاعات حساسی مانند نامهای کاربری، رمزهای عبور، جزئیات کارت اعتباری یا سایر دادههای محرمانه منتقل شده از طریق شبکه را مشاهده کند. بنابراین، رمزگشایی SSL معمولاً در محیطهای کنترل شده و امن پیادهسازی میشود تا از حریم خصوصی و یکپارچگی دادههای رهگیری شده اطمینان حاصل شود.

رمزگشایی SSL سه حالت رایج دارد که عبارتند از:

- حالت غیرفعال

- حالت ورودی

- حالت خروجی

اما، تفاوتهای سه حالت رمزگشایی SSL چیست؟

| حالت | حالت غیرفعال | حالت ورودی | حالت خروجی |

| توضیحات | به سادگی ترافیک SSL/TLS را بدون رمزگشایی یا تغییر ارسال میکند. | درخواستهای کلاینت را رمزگشایی میکند، سیاستهای امنیتی را تجزیه و تحلیل و اعمال میکند، سپس درخواستها را به سرور ارسال میکند. | پاسخهای سرور را رمزگشایی میکند، سیاستهای امنیتی را تجزیه و تحلیل و اعمال میکند، سپس پاسخها را به کلاینت ارسال میکند. |

| جریان ترافیک | دو جهته | کلاینت به سرور | سرور به کلاینت |

| نقش دستگاه | ناظر | مرد میانی | مرد میانی |

| محل رمزگشایی | بدون رمزگشایی | رمزگشایی در محیط شبکه (معمولاً جلوی سرور). | رمزگشایی در محیط شبکه (معمولاً در مقابل کلاینت). |

| دید ترافیکی | فقط ترافیک رمزگذاری شده | درخواستهای رمزگشاییشدهی کلاینت | پاسخهای رمزگشاییشدهی سرور |

| اصلاح ترافیک | بدون اصلاح | ممکن است ترافیک را برای تجزیه و تحلیل یا اهداف امنیتی تغییر دهد. | ممکن است ترافیک را برای تجزیه و تحلیل یا اهداف امنیتی تغییر دهد. |

| گواهی SSL | بدون نیاز به کلید خصوصی یا گواهی | برای رهگیری سرور، به کلید خصوصی و گواهی نیاز دارد | برای کلاینتی که رهگیری میشود، به کلید خصوصی و گواهی نیاز دارد. |

| کنترل امنیتی | کنترل محدود زیرا نمیتواند ترافیک رمزگذاری شده را بررسی یا تغییر دهد | میتواند قبل از رسیدن درخواستهای کلاینت به سرور، سیاستهای امنیتی را بررسی و اعمال کند. | میتواند قبل از رسیدن پاسخهای سرور به کلاینت، سیاستهای امنیتی را بررسی و اعمال کند. |

| نگرانیهای مربوط به حریم خصوصی | به دادههای رمزگذاری شده دسترسی پیدا نمیکند یا آنها را تجزیه و تحلیل نمیکند | به درخواستهای رمزگشاییشدهی کلاینت دسترسی دارد که نگرانیهایی را در مورد حریم خصوصی ایجاد میکند. | به پاسخهای رمزگشاییشدهی سرور دسترسی دارد که نگرانیهای مربوط به حریم خصوصی را افزایش میدهد. |

| ملاحظات انطباق | حداقل تأثیر بر حریم خصوصی و انطباق | ممکن است مستلزم رعایت مقررات حفظ حریم خصوصی دادهها باشد | ممکن است مستلزم رعایت مقررات حفظ حریم خصوصی دادهها باشد |

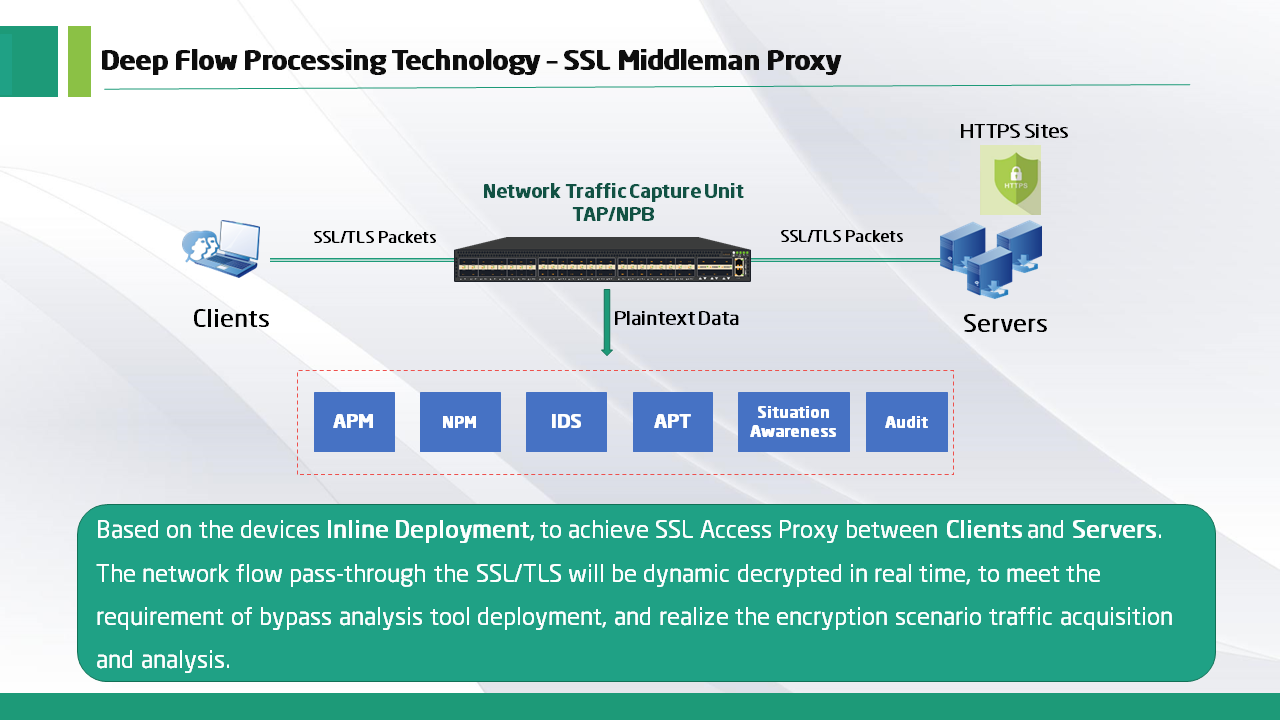

در مقایسه با رمزگشایی سریالی پلتفرم تحویل امن، فناوری رمزگشایی سریالی سنتی محدودیتهایی دارد.

فایروالها و دروازههای امنیتی شبکه که ترافیک SSL/TLS را رمزگشایی میکنند، اغلب در ارسال ترافیک رمزگشاییشده به سایر ابزارهای نظارتی و امنیتی شکست میخورند. به طور مشابه، متعادلسازی بار، ترافیک SSL/TLS را حذف کرده و بار را به طور کامل بین سرورها توزیع میکند، اما نمیتواند ترافیک را قبل از رمزگذاری مجدد، بین چندین ابزار امنیتی زنجیرهای توزیع کند. در نهایت، این راهحلها فاقد کنترل بر انتخاب ترافیک هستند و ترافیک رمزگذاری نشده را با سرعت سیم توزیع میکنند و معمولاً کل ترافیک را به موتور رمزگشایی ارسال میکنند و چالشهای عملکردی ایجاد میکنند.

با رمزگشایی Mylinking™ SSL، میتوانید این مشکلات را حل کنید:

۱- بهبود ابزارهای امنیتی موجود با متمرکز کردن و انتقال رمزگشایی و رمزگذاری مجدد SSL؛

۲- افشای تهدیدات پنهان، نقض دادهها و بدافزارها؛

۳- رعایت حریم خصوصی دادهها با روشهای رمزگشایی انتخابی مبتنی بر سیاست؛

۴- زنجیره خدمات، برنامههای هوشمند ترافیک چندگانه مانند برش بستهها، پوششدهی، حذف دادههای تکراری و فیلترینگ تطبیقی نشست و غیره.

۵- بر عملکرد شبکه شما تأثیر بگذارد و تنظیمات مناسبی را برای اطمینان از تعادل بین امنیت و عملکرد انجام دهد.

اینها برخی از کاربردهای کلیدی رمزگشایی SSL در کارگزاران بسته شبکه هستند. NPBها با رمزگشایی ترافیک SSL/TLS، قابلیت مشاهده و اثربخشی ابزارهای امنیتی و نظارتی را افزایش میدهند و قابلیتهای جامع حفاظت از شبکه و نظارت بر عملکرد را تضمین میکنند. رمزگشایی SSL در کارگزاران بسته شبکه (NPBها) شامل دسترسی و رمزگشایی ترافیک رمزگذاری شده برای بازرسی و تجزیه و تحلیل است. تضمین حریم خصوصی و امنیت ترافیک رمزگشایی شده از اهمیت بالایی برخوردار است. توجه به این نکته ضروری است که سازمانهایی که رمزگشایی SSL را در NPBها مستقر میکنند، باید سیاستها و رویههای روشنی برای مدیریت استفاده از ترافیک رمزگشایی شده، از جمله کنترلهای دسترسی، مدیریت دادهها و سیاستهای نگهداری، داشته باشند. رعایت الزامات قانونی و نظارتی قابل اجرا برای تضمین حریم خصوصی و امنیت ترافیک رمزگشایی شده ضروری است.

زمان ارسال: سپتامبر-04-2023