در زمینه امنیت شبکه، سیستم تشخیص نفوذ (IDS) و سیستم پیشگیری از نفوذ (IPS) نقش کلیدی ایفا میکنند. این مقاله به طور عمیق تعاریف، نقشها، تفاوتها و سناریوهای کاربردی آنها را بررسی خواهد کرد.

سیستم تشخیص نفوذ (IDS) چیست؟

تعریف IDS

سیستم تشخیص نفوذ ابزاری امنیتی است که ترافیک شبکه را رصد و تجزیه و تحلیل میکند تا فعالیتها یا حملات مخرب احتمالی را شناسایی کند. این سیستم با بررسی ترافیک شبکه، گزارشهای سیستم و سایر اطلاعات مرتبط، به دنبال امضاهایی میگردد که با الگوهای حمله شناخته شده مطابقت دارند.

نحوه کار IDS

IDS عمدتاً به روشهای زیر عمل میکند:

تشخیص امضاIDS از یک امضای از پیش تعریف شده الگوهای حمله برای تطبیق استفاده میکند، مشابه اسکنرهای ویروس برای تشخیص ویروسها. IDS هنگامی که ترافیک شامل ویژگیهایی باشد که با این امضاها مطابقت دارند، هشدار میدهد.

تشخیص ناهنجاریIDS یک خط پایه از فعالیت عادی شبکه را رصد میکند و هنگامی که الگوهایی را تشخیص میدهد که تفاوت قابل توجهی با رفتار عادی دارند، هشدار میدهد. این به شناسایی حملات ناشناخته یا جدید کمک میکند.

تحلیل پروتکلIDS نحوهی استفاده از پروتکلهای شبکه را تجزیه و تحلیل میکند و رفتاری را که با پروتکلهای استاندارد مطابقت ندارد، تشخیص میدهد و در نتیجه حملات احتمالی را شناسایی میکند.

انواع IDS

بسته به محل استقرار، IDSها را میتوان به دو نوع اصلی تقسیم کرد:

سیستم تشخیص نفوذ شبکه (NIDS): در یک شبکه مستقر میشود تا تمام ترافیک جاری در شبکه را رصد کند. میتواند حملات لایه شبکه و لایه انتقال را تشخیص دهد.

شناسههای میزبان (HIDS): روی یک میزبان واحد مستقر میشود تا فعالیت سیستم روی آن میزبان را رصد کند. بیشتر بر تشخیص حملات سطح میزبان مانند بدافزار و رفتار غیرعادی کاربر تمرکز دارد.

IPS (سیستم پیشگیری از نفوذ) چیست؟

تعریف IPS

سیستمهای پیشگیری از نفوذ، ابزارهای امنیتی هستند که پس از شناسایی حملات احتمالی، اقدامات پیشگیرانهای را برای متوقف کردن یا دفاع در برابر آنها انجام میدهند. در مقایسه با IDS، IPS نه تنها ابزاری برای نظارت و هشدار است، بلکه ابزاری است که میتواند به طور فعال مداخله کرده و از تهدیدات احتمالی جلوگیری کند.

نحوه کار IPS

IPS با مسدود کردن فعال ترافیک مخرب در شبکه، از سیستم محافظت میکند. اصول کار اصلی آن شامل موارد زیر است:

مسدود کردن ترافیک حملهوقتی IPS ترافیک حمله بالقوه را تشخیص میدهد، میتواند اقدامات فوری را برای جلوگیری از ورود این ترافیک به شبکه انجام دهد. این امر به جلوگیری از انتشار بیشتر حمله کمک میکند.

تنظیم مجدد وضعیت اتصالIPS میتواند وضعیت اتصال مرتبط با یک حملهی احتمالی را مجدداً تنظیم کند و مهاجم را مجبور به برقراری مجدد اتصال و در نتیجه قطع حمله کند.

اصلاح قوانین فایروالIPS میتواند به صورت پویا قوانین فایروال را تغییر دهد تا انواع خاصی از ترافیک را مسدود کند یا به آنها اجازه دهد تا با موقعیتهای تهدید در لحظه سازگار شوند.

انواع IPS

مشابه IDS، IPS را میتوان به دو نوع اصلی تقسیم کرد:

IPS شبکه (NIPS): در یک شبکه برای نظارت و دفاع در برابر حملات در سراسر شبکه مستقر میشود. میتواند در برابر حملات لایه شبکه و لایه انتقال دفاع کند.

IPS میزبان (HIPS): روی یک میزبان واحد مستقر میشود تا دفاع دقیقتری ارائه دهد، که در درجه اول برای محافظت در برابر حملات سطح میزبان مانند بدافزار و اکسپلویت استفاده میشود.

تفاوت بین سیستم تشخیص نفوذ (IDS) و سیستم پیشگیری از نفوذ (IPS) چیست؟

روشهای مختلف کار

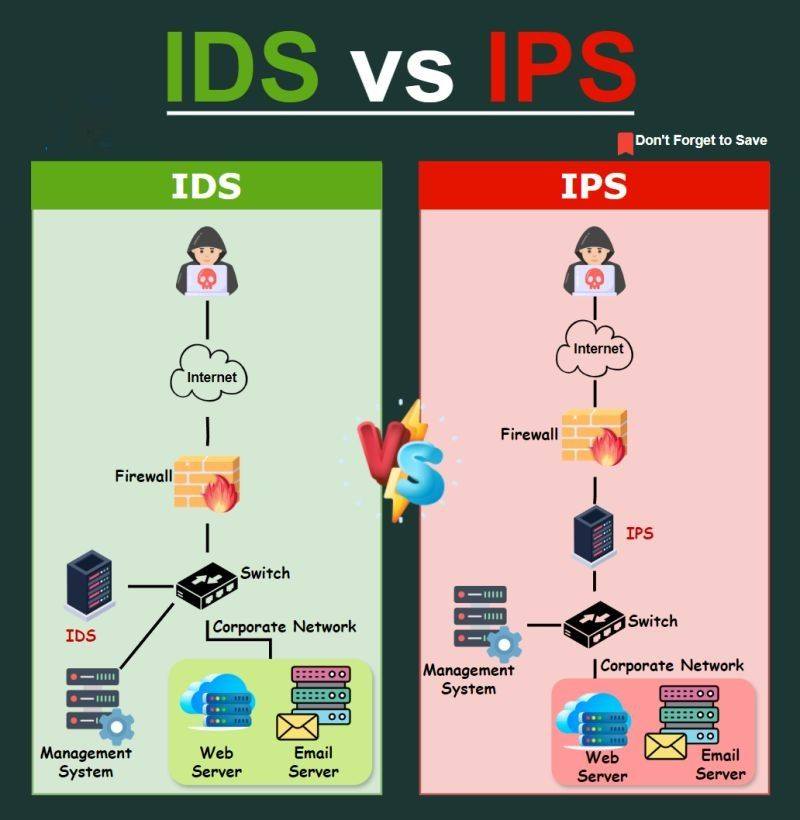

IDS یک سیستم نظارتی غیرفعال است که عمدتاً برای تشخیص و هشدار استفاده میشود. در مقابل، IPS پیشگیرانه عمل میکند و قادر به انجام اقداماتی برای دفاع در برابر حملات احتمالی است.

مقایسه ریسک و اثر

با توجه به ماهیت غیرفعال IDS، ممکن است خطا یا تشخیص اشتباه بدهد، در حالی که دفاع فعال IPS ممکن است منجر به آتشسوزی خودی شود. هنگام استفاده از هر دو سیستم، نیاز به تعادل بین ریسک و اثربخشی وجود دارد.

تفاوتهای استقرار و پیکربندی

IDS معمولاً انعطافپذیر است و میتواند در مکانهای مختلف شبکه مستقر شود. در مقابل، استقرار و پیکربندی IPS نیاز به برنامهریزی دقیقتری دارد تا از تداخل با ترافیک عادی جلوگیری شود.

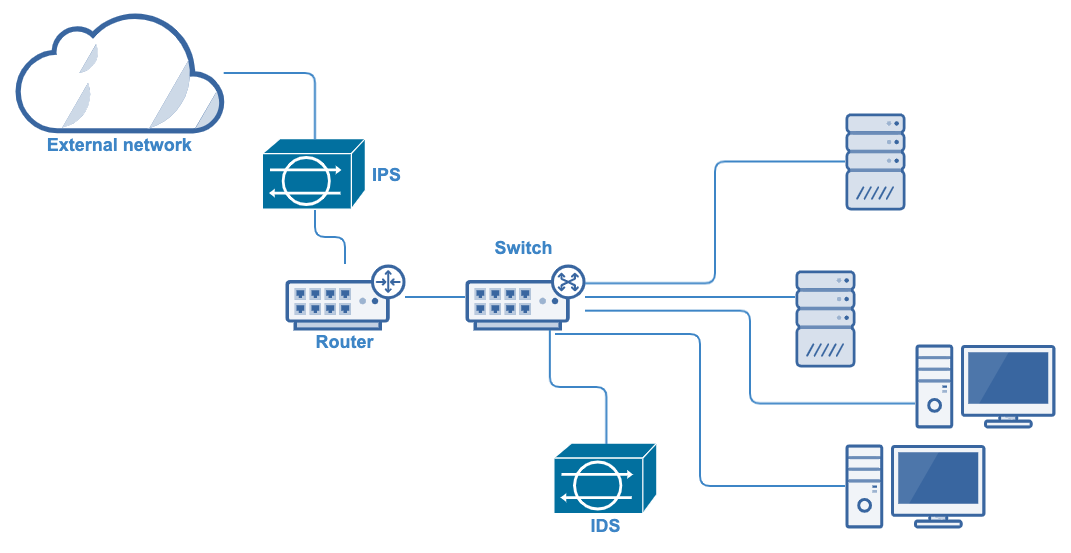

کاربرد یکپارچه IDS و IPS

IDS و IPS مکمل یکدیگر هستند، IDS نظارت میکند و هشدار میدهد و IPS در صورت لزوم اقدامات دفاعی پیشگیرانه انجام میدهد. ترکیب آنها میتواند یک خط دفاعی جامعتر برای امنیت شبکه تشکیل دهد.

بهروزرسانی منظم قوانین، امضاها و هوش تهدید IDS و IPS ضروری است. تهدیدات سایبری دائماً در حال تکامل هستند و بهروزرسانیهای به موقع میتوانند توانایی سیستم را در شناسایی تهدیدات جدید بهبود بخشند.

بسیار مهم است که قوانین IDS و IPS را با محیط شبکه و الزامات خاص سازمان تطبیق دهید. با سفارشیسازی قوانین، میتوان دقت سیستم را بهبود بخشید و موارد مثبت کاذب و آسیبهای خودی را کاهش داد.

سیستمهای تشخیص نفوذ (IDS) و سیستم تشخیص نفوذ (IPS) باید بتوانند به تهدیدات بالقوه در زمان واقعی پاسخ دهند. یک پاسخ سریع و دقیق به جلوگیری از ایجاد آسیب بیشتر توسط مهاجمان در شبکه کمک میکند.

نظارت مداوم بر ترافیک شبکه و درک الگوهای ترافیکی عادی میتواند به بهبود قابلیت تشخیص ناهنجاری IDS کمک کرده و احتمال تشخیصهای مثبت کاذب را کاهش دهد.

درست پیدا کنیدکارگزار بسته شبکهبرای کار با IDS (سیستم تشخیص نفوذ) شما

درست پیدا کنیدسوئیچ بای پس درون خطیبرای کار با IPS (سیستم پیشگیری از نفوذ) شما

زمان ارسال: ۲۶ سپتامبر ۲۰۲۴